A proteção de sistemas de controle industrial (ICS) das ameaças cibernéticas é uma prioridade crítica, mas transformar essas intenções em ações eficazes pode ser um desafio. Dada a complexidade dos CIs e suas redes, que geralmente dependem de tecnologias desatualizadas e medidas de segurança inadequadas, pode ser difícil determinar o melhor ponto de partida. Designs validados da Cisco (CVDs) são arquiteturas comprovadas de referência de rede e segurança que as organizações industriais podem usar para criar recursos avançados e criar uma base flexível para o futuro.

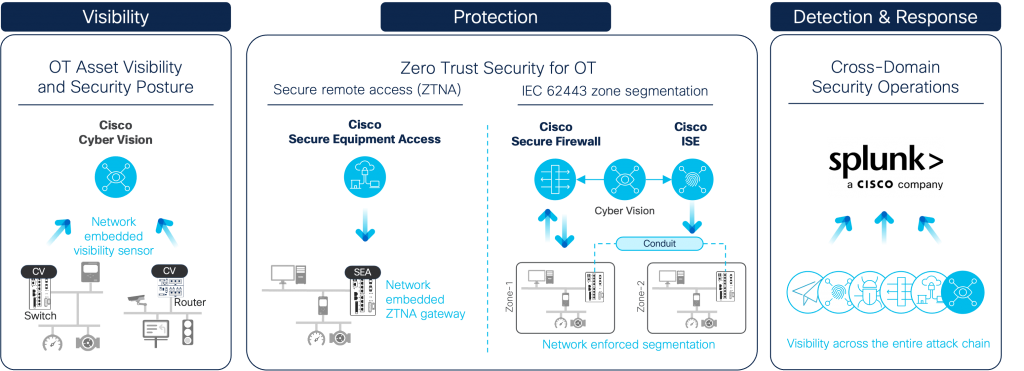

O Projeto validado da Cisco para segurança industrial foi atualizado para criar projetos adicionais para garantir a infraestrutura crítica. Adotando uma abordagem em fases para garantir a rede industrial, o Defesa de ameaça industrial da Cisco A solução é composta por visibilidade dos ativos do AT, acesso e segmentação de confiança zero e detecção, investigação e resposta entre domínios.

Cisco Industrial Ameak Defense Abrangente OT/ICS Capacidades

Segmentação de rede de condução de visibilidade abrangente

A versão anterior do design validado de segurança industrial da Cisco descreveu como o software do sensor de visão cibernética incorporado em comutadores e roteadores da Cisco poderia ajudar a ganhar visibilidade em ativos industriais conectados sem precisar implantar aparelhos dedicados ou span collection redes. Ele explicou como os engenheiros de controle e os gerentes de rede poderiam usar este inventário abrangente de ativos para Implementar a segmentação de zona adaptativa na rede industrial por ter Cyber Vision e Cisco Identity Services Engine para trabalhar perfeitamente juntos.

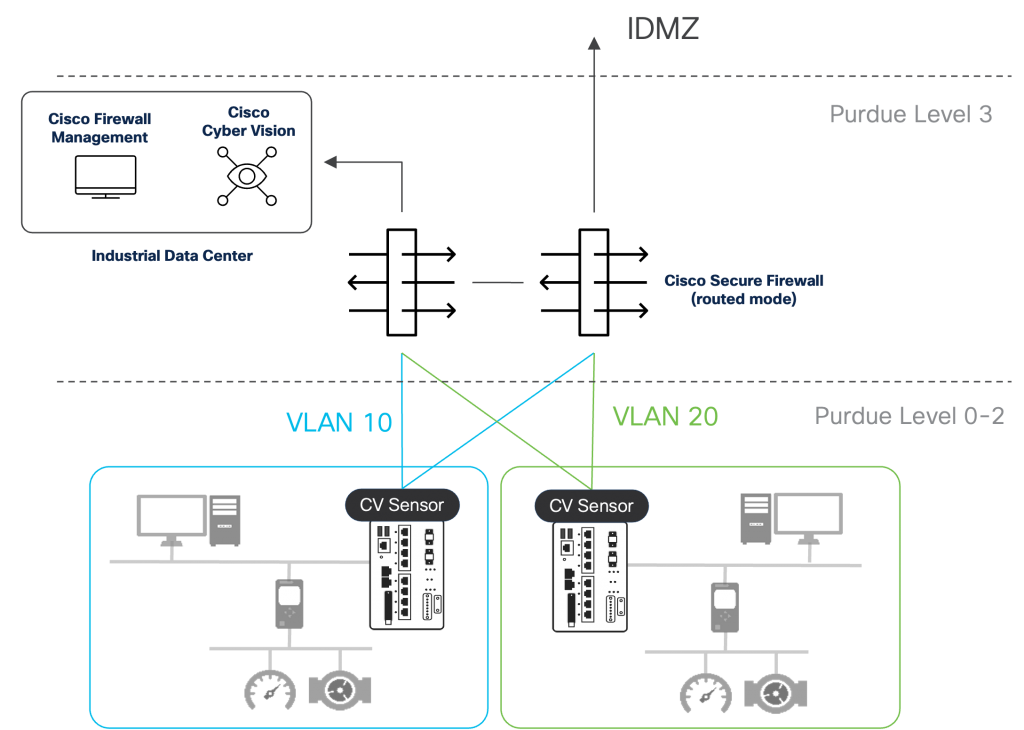

O CVD atualizado agora inclui Usando o Firewall seguro da Cisco para proteger redes de plantas. O aumento dos investimentos sobre a IA e a virtualização do piso da planta estão resultando no Data Center Industrial (IDC) se tornando um componente crítico das redes operacionais. PLCs virtuais são um exemplo dessa mudança, onde os controladores virtuais permitem um design mais flexível e modular das plantas de produção.

Em uma arquitetura tradicional do modelo de Purdue, o IDC residiria no nível 3, a zona de operações industriais. Mas muitas redes operacionais que implementaram alguns níveis de controle de tráfego de rede o fizeram no IDMZ ou no nível 3.5. À medida que o IDC se torna mais moderno, ele também se torna mais conectado, dependendo da conectividade em nuvem para que os serviços sejam executados conforme o pretendido. É necessária mais conectividade a superfície de ataque; portanto, é necessário colocar o IDC atrás de um firewall para protegê -lo se um ataque fosse para violar o firewall dos limites.

Firewall seguro da Cisco para proteger o data center industrial e segmentar redes OT

O Firewall seguro da Cisco, complementado por uma integração com a Cisco Cyber Vision, também pode ser usado para segmentar dinamicamente a rede industrial e impedir que os ataques cibernéticos se espalhem. O CVD atualizado explica como usar o Conector de atributos dinâmicos seguros da Cisco (CSDAC) Para disponibilizar automaticamente os grupos de ativos da OT no Cyber Vision para o Firewall Management Center (FMC) como objetos dinâmicos. Objetos dinâmicos podem ser facilmente incorporados às políticas de controle de acesso para permitir ou negar comunicações com base em comandos de origem/destino, portas, protocolos e até mesmo sistema de controle industrial (ICS) usando o OpenAppid. Os firewalls seguros da Cisco instalados no quadro de distribuição industrial, ou Purdue Nível 3, aplicarão essas políticas de acesso, dirigindo a segmentação leste-oeste e norte-sul com a necessidade de implantar aparelhos de firewall dedicados em cada zona.

Um plano para garantir a infraestrutura industrial distribuída

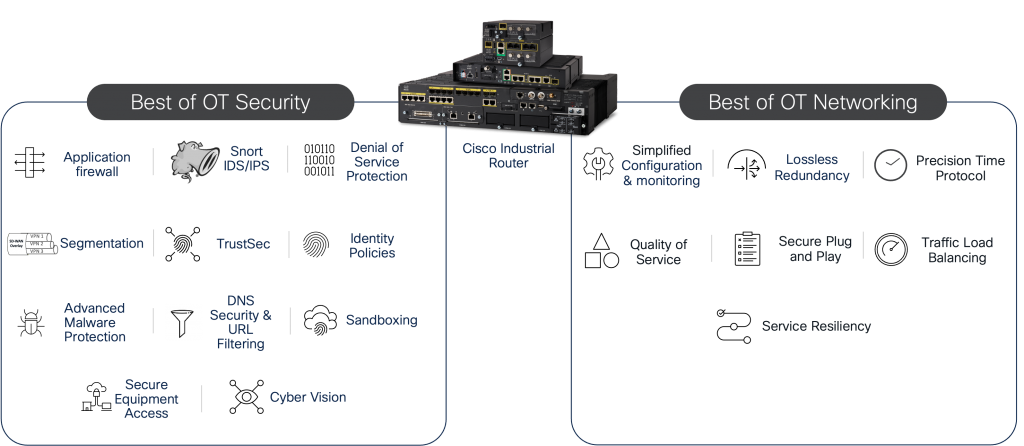

A segunda grande atualização para o CVD fornece orientação de design para Construindo uma rede cibernética resiliente para ativos de campo distribuídos com roteadores industriais da Cisco. Embora frequentemente falemos muito sobre segurança cibernética, que se refere às ferramentas e políticas robustas implementadas para impedir que os ataques ocorram em redes operacionais, geralmente ignoramos a resiliência cibernética. A resiliência cibernética refere -se à capacidade das organizações de manter suas operações críticas, mesmo diante de ataques cibernéticos.

A cibersegurança é obviamente parte de uma arquitetura de resiliência cibernética. Recursos como firewalls, segmentação e implementação de um modelo de confiança zero significa que, se um invasor receber uma posição na rede, seu alcance é limitado e o reconhecimento e o movimento lateral podem ser evitados. No entanto, profissionais de segurança cibernética e equipes de rede geralmente cometem o erro de se tratar como entidades em silêncio na organização. A configuração da rede é tão importante quanto os aparelhos de segurança implantados na rede. A qualidade de serviço (QoS) garante que o tráfego crítico sempre tenha prioridade quando a rede está em um estado degradado. Os protocolos de redundância sem perdas garantem que o tráfego crítico atenda às métricas de latência quando os caminhos da rede se abaixam. A segurança do plano de gerenciamento garante que apenas os usuários confiáveis tenham acesso à infraestrutura de rede e não possam ser retirados por atores maliciosos. O Plug and Play garante que novos dispositivos de rede estejam a bordo com uma configuração segura pronta para uso. Enquanto todos esses recursos normalmente são considerados parte da rede, é a combinação de networking e segurança Isso resulta em uma arquitetura cibernética resiliente.

O roteador industrial da Cisco oferece o melhor da segurança do AT e da rede industrial acidentada

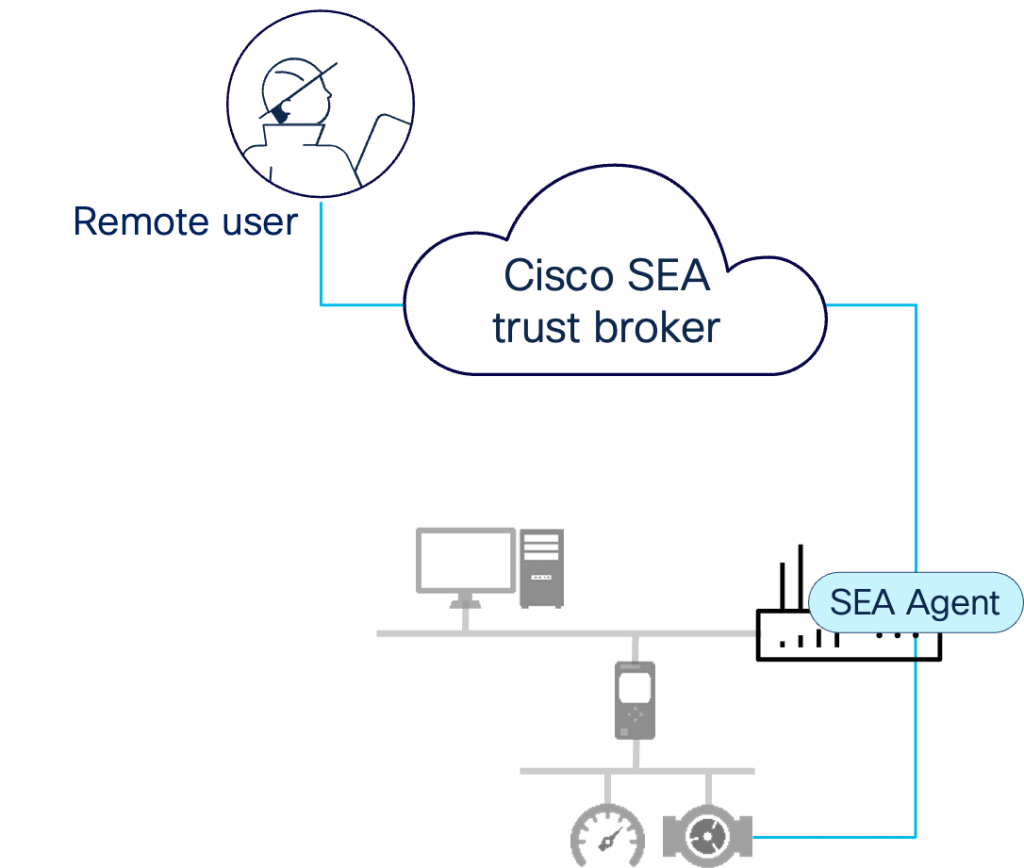

Zero Trust Acesso remoto feito para OT

Por último, mas não menos importante, o CVD explora as várias opções para garantir o acesso remoto a redes industriais e descreve como implantar Acesso ao equipamento seguro da Cisco para Ativar Zero Trust Network Access (ZTNA) no piso da planta. As soluções de acesso remoto vêm de várias formas, e muitas vezes pode ser confuso entender qual deles atenderá às necessidades de negócios. O guia de design compara redes privadas virtuais, o protocolo de desktop remoto e a evolução em direção ao acesso da rede de confiança zero, levando à implantação do mar da Cisco dentro de uma arquitetura de modelo Purdue.

O acesso ao equipamento seguro da Cisco permite o acesso remoto do ZTNA em ambientes industriais

Saber mais

A nova versão do O design validado de segurança industrial da Cisco está disponível agora. É gratuito ajudar todos os envolvidos na construção e/ou protegem de redes industriais para implementar recursos avançados sem medo de complexidades de integração ou surpresas de desempenho. Para obter mais ajuda, navegue por um Biblioteca de nossos CVDs industriaisou agende uma consulta gratuita e sem compromisso Com um especialista em segurança industrial da Cisco, e entraremos em contato com você.

Compartilhar: